免杀钓鱼捆绑

前言

在实施钓鱼攻击的过程中,如果只是单纯的投递看起来什么都没做的木马,很容易引起受害者的怀疑,然后将机器关机或者直接发现攻击。

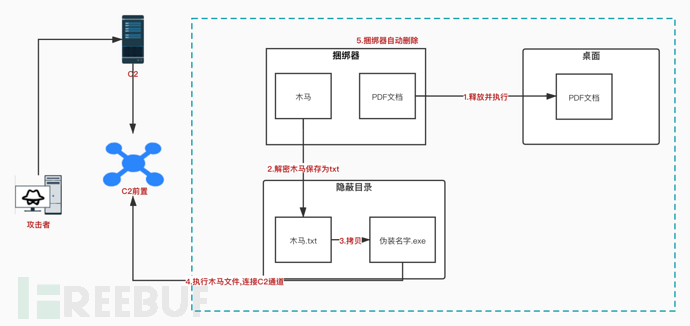

因此,最好将木马程序伪装成看起来正常处理的文件,所以我们可以通过捆绑正常文件的方法来达到这个目的,预期的效果就是受害人点击文件,文件释放出恶意程序和正常文件,恶意程序执行上线并且隐藏,正常文件也被正常执行且出现在当前目录,最后将捆绑程序删除,这样就达到了伪装的目的。

小刚师傅的思路

https://mp.weixin.qq.com/s/0Lg866l7tpR7K8I6Ay5kxA

小刚师傅的思路是使用第三方图形库EasyX加载图片,接下来正常加载shellcode就行。

NimFileBinder

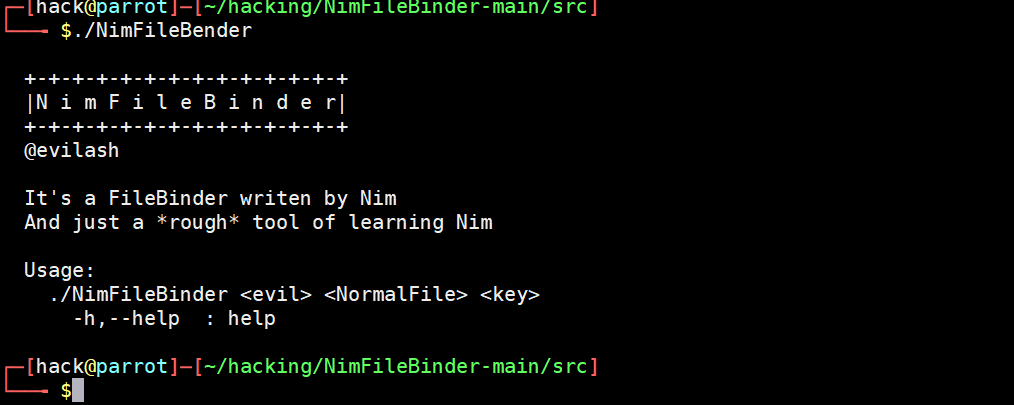

NimFileBinder是使用Nim语言编写的一款捆绑工具,AV对非主流语言编写的工具检查没有那么严格,bypass能力较强。

流程

- 释放正常文件(文档、图片、PDF任何)

- 运行正常文件

- 内存中解密释放木马文件为xxx.txt(默认未开启,取消注释即可)

- 拷贝xxx.txt为xxx.exe

- 执行木马文件

- 自删除

先安装nim,我这里使用kali安装的,安装 nim 在 Debian Stretch 在您的PC终端上执行以下命令。:

- 我们执行这个命令来更新可用软件包的列表和它们的所有版本。

sudo apt-get update- 通过这个命令,我们将继续安装软件包

sudo apt-get install nim- 要检查你是否已经成功安装了软件包,你可以用下面的命令列出所有已安装的软件包。

dpkg -l nim- 如果发生了错误,我们建议你运行以下命令来清除缓存,并从步骤1开始重新安装

sudo apt-get clean工具地址:https://github.com/evilashz/NimFileBinder

到目录下编译,编译命令:nim c --hints:off -d:release NimFileBender.nim

如果缺少模块会报相应错误,使用nimble install安装对应的模块即可(需要git),安装完strfmt,nimcrypto这两个模块就可以编译出可执行文件

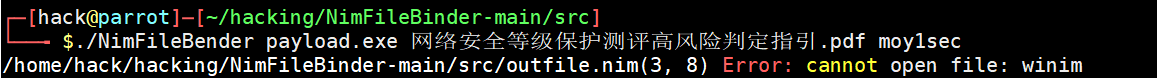

但是使用还是会遇到问题“打不开某个文件”,这里需要再安装一个模块winim。

使用

传入三个参数,第一个参数为要隐藏的恶意程序,第二个参数为正常显示的文件,第三个参数是可以随意输入的Key值。

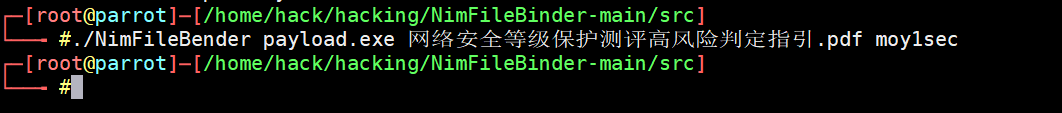

./NimFileBender payload.exe 网络安全等级保护测评高风险判定指引.pdf moy1sec

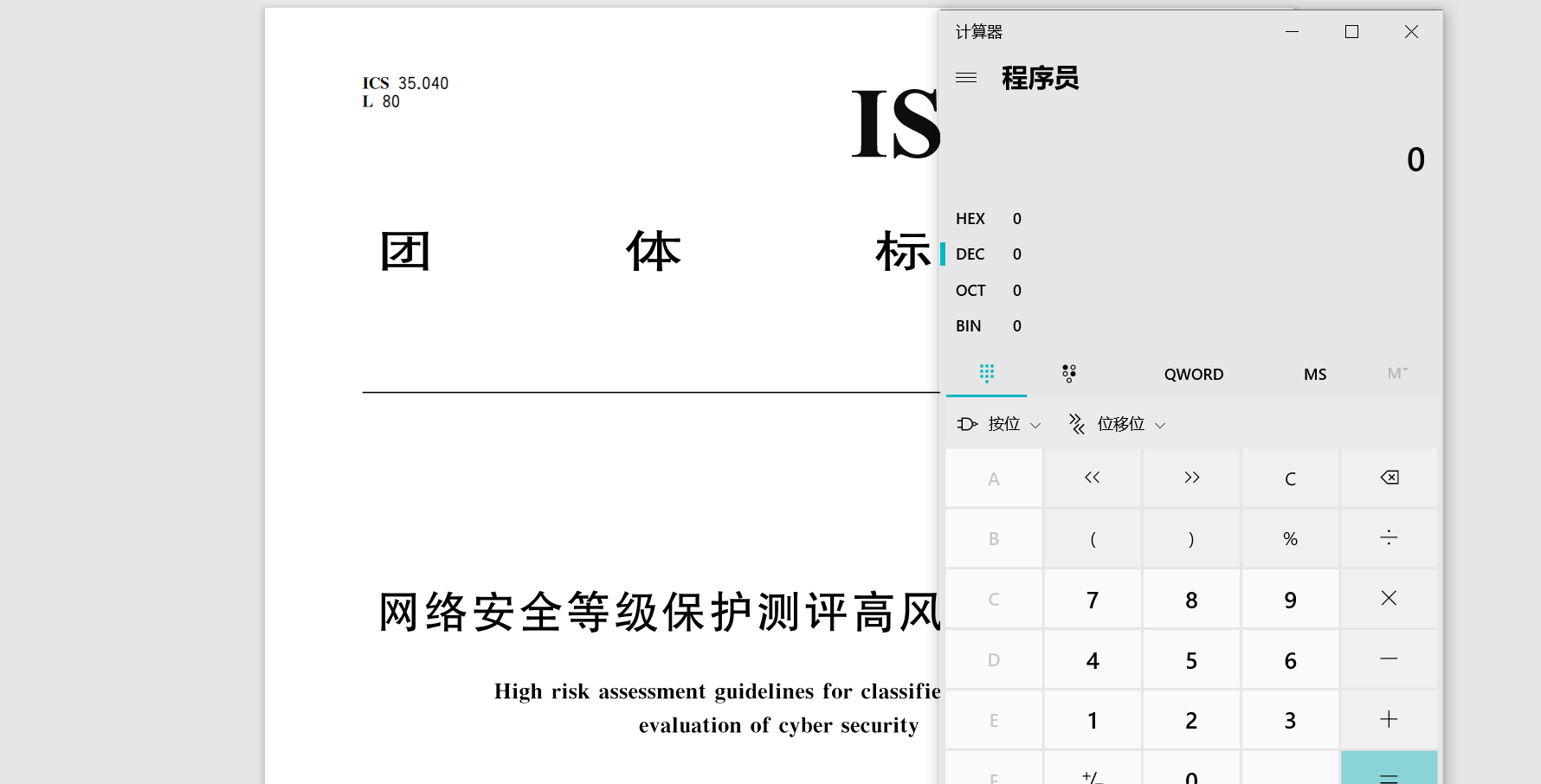

在目录下即生成outfile.exe ,执行该文件,payload.exe执行,且正常查看pdf文件

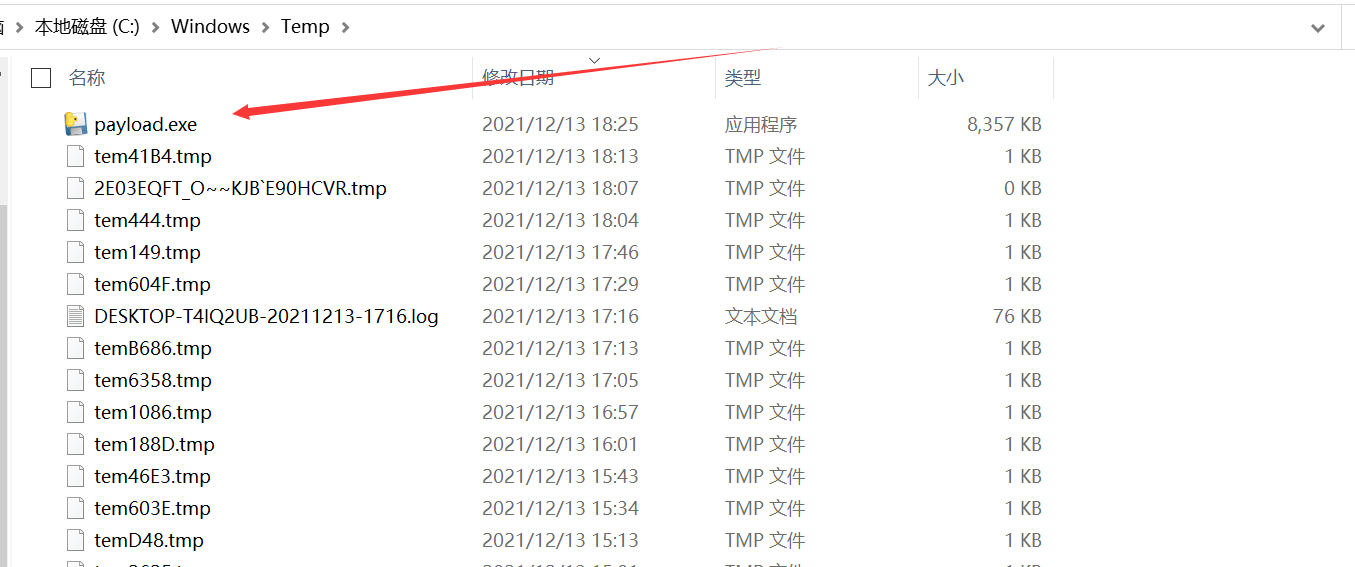

此时目录下存在该pdf文件,而木马文件释放到了C:\Windows\Temp目录下.

实战中需要修改outfile.exe的图标和文件名,诱使目标点击,这里不深究

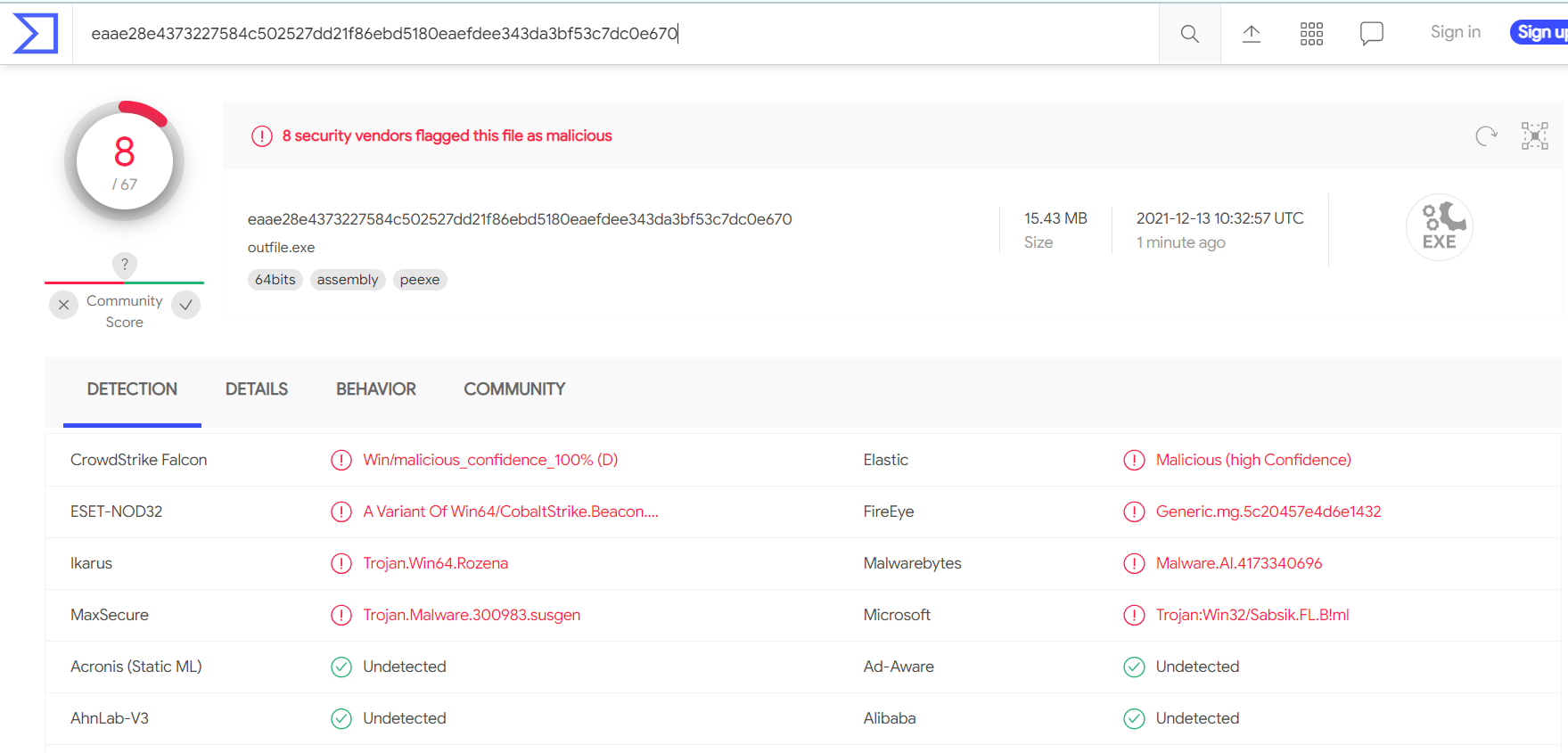

Vt检测

效果一般,不过主要是恶意程序本身的免杀。